Under de senaste månaderna har säkerhetsexperter på Proofpoint noterat en ökning i antalet ransomware-attacker där ransomware-programmet är inbäddad i själva mejlet, snarare än en downloader som hämtar hem ransomware-programmet – något som tidigare oftast varit fallet.

Förändringen kan indikera på att nätkriminella återvänder till ransomware, och använder attackformen tillsammans med aktuella händelser för att lura till sig pengar. Den här typen av tillvägagångssätt vid ransomware-attacker har nämligen inte synts i en liknande omfattning sedan 2018.

Under dessa månader har flertalet olika teman cirkulerat, inte minst har nätkriminella utnyttjat covid-19 i sina utskick.

Nedan följer tre exempel på attacker som för tillfället är aktuella:

Avaddon

Avaddon är en ny typ av ransomware som främst har drabbat amerikanska organisationer – oftast som en del av en större attack. Över en miljon meddelande med Avaddon som utpressare skickades mellan 4 och 10 juni – enbart 6 juni skickades 750 000 meddelanden.

Adaddon är ett exempel på ”ransomware-as-a-service” (RaaS), där någon beställer en ransomware-attack snarare än att bygga upp den från grunden.

Ämnesraden ser oftast ut så här:

Känner du honom?

Vårt gamla kort

Ett kort på dig

Gillar du mina foton?

Är det här du?

Ditt nya foto?

Jag gillade det här fotot

Mailet innehåller sedan en bifogad fil som laddar ned Avaddon genom programmet PowerShell.

När Avaddon har installerats på offrets dator visas ransomware-meddelandet och kravet på att betala 800 dollar i bitcoins via webbläsaren TOR.

Vidare erbjuder förövaren support kring att köpa bitcoins, att testa filer för dekryptering och annat som möjligen kan hindra att lösensumman utbetalas ut.

Mr. Robot

Den här ransomware-attacken anspelar sig på covid-19 för att få mottagare att klicka på en länk. Mellan 19 maj och 1 juni drabbades flertalet organisationer av Mr. Robot-attacker, främst företag inom underhållnings-, tillverknings- och byggnadsindustrin.

Attacken bygger på att mottagaren får mejl som ser ut att komma från exempelvis Departament (notera felstavningen) of health & human services, och innehåller oftast nedan ämnesrad:

Your COVID19 results are ready / 85108

Your COVID19 results are ready # 85513

Your COVID_19 results # 99846

View your COVID19 result # 99803

human immunodeficiency virus analysis # 93545

COVID19 virus test result / 61043

COVID19 virus result / 64745

COVID19 virus analysis # 83273

Check your COVID_19 test # 65619

Your COVID_19 Results No 80420

När mejlet har öppnats uppmuntras mottagaren att klicka på en länk som i sin tur installerar Mr. Robot på datorn – följt av ett krav på att betala 100 dollar.

Philadelphia

Det sista exemplet på aktuella ransomware-attacker är Philadelphia – en tidigare känd attack som tagit en lång paus men som kommit tillbaka under de senaste månaderna. Främst har tyska företag inom restaurangnäringen drabbats.

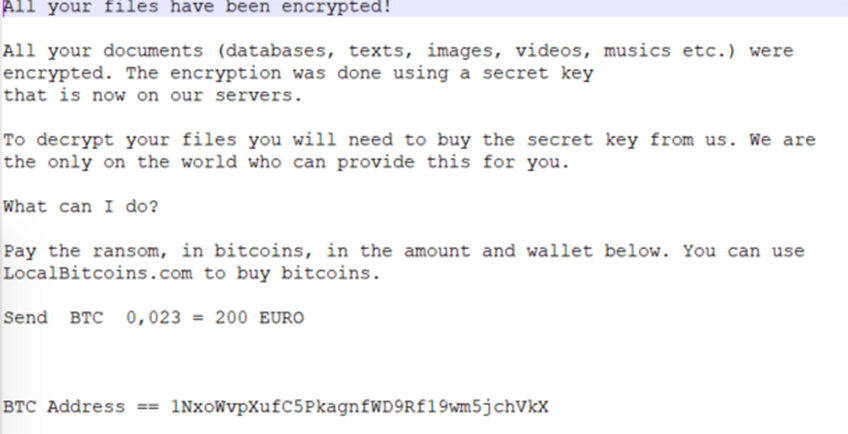

Mailen är utformade på ett sådant sätt att de ser ut att ha skickats från den tyska regeringen, och har ämnesrad: “Die Entscheidung, Ihr Unternehmen aufgrund von Covid-19 zu schließen” (Beslut att stänga ned din verksamhet till följd av covid-19). Mottagaren uppmuntras att klicka på en länk som i sin tur installerar Philadelphia. Därefter dyker en uppmaning om att betala 200 euro