Cisco Talos noterar en tydlig ökning av identitetsstölder i sin senaste sammanfattning av cyberhotbilden.

I rapporten Incident Response Trends Q3 2024 sammanfattar Cisco Talos, Ciscos avdelning för cyberhotanalys och forskning, det rådande läget kring cyberattacker.

Den senaste rapporten täcker perioden juli till september i år. En tydlig trend som pekas ut är en ökning av identitetsstölder i syfte att kapa konton. En stor andel av attackerna är framgångsrika.

”Identitetsbaserade attacker är oroande eftersom de ofta involverar aktörer som lanserar interna attacker från ett övertaget giltigt konto, vilket gör sådana aktiviteter svåra att upptäcka. När ett konto har blivit hackat, kan en aktör utföra ett stort antal olika skadliga handlingar, till exempel att skapa nya konton, ändra åtkomstinställningar för att få tillgång till känsligare information och sprida olika former av social engineering-attacker mot andra användare på nätverket”, skriver rapportförfattaren Catelin Huey, säkerhetsforskare på Cisco Talos.

En vanlig metod är att använda ”password spraying”, där man försöker logga in via vanligt förekommande osäkra lösenord som till exempel ”password” eller ”000000” på många olika konton i ett nätverk. 25 procent av de kartlagda incidenterna ägde rum med password spraying eller andra sätt att gissa sig fram till lösenord.

Ransomware var den vanligast förekommande typen av cyberattack under tredje kvartalet – med nästan 40 procent av det totala antalet angrepp.

I rapporten Cisco Cybersecurity Readiness Index från våren 2024 uppgav 56 procent av de svenska företagsledare som besvarade undersökningen att deras verksamhet drabbats av minst en cyberattack under det gångna året, och av dessa hade 13 procent utsatts för ransomware.

Både i identitetsstölderna och ransomware-angreppen fortsätter bristen på flerfaktorsautentisering, eller MFA att vara den enskilt viktigaste sårbarheten när lyckade cyberattacker äger rum. Nästan 40 procent av angreppen drabbade verksamheter där MFA inte var installerat eller var felkonfigurerat, eller där andra sårbarheter gjorde det möjligt för angriparen att ta sig runt skyddet. Samtliga nätfiskeattacker, och mer än en femtedel av ransomware-attackerna kunde härledas till sårbarheter i MFA.

”Talos IR undersökte en incident där offret, efter att ha klickat på en skadlig länk i ett phishing-mail, omdirigerades till en webbplats som uppmanade dem att ange sina referenser, och därefter godkände offret en MFA-begäran. I en annan incident skickades ett e-postmeddelande som omdirigerade användaren till en sida som simulerar en Microsoft O365-inloggning och MFA-portal, fångade användarens inloggningsuppgifter och loggade sedan in i deras namn – 20 minuter efter det första e-postmeddelandet, vilket visar hur snabbt, enkelt och effektivt dessa angrepp kan genomföras”, skriver Catelin Huey.

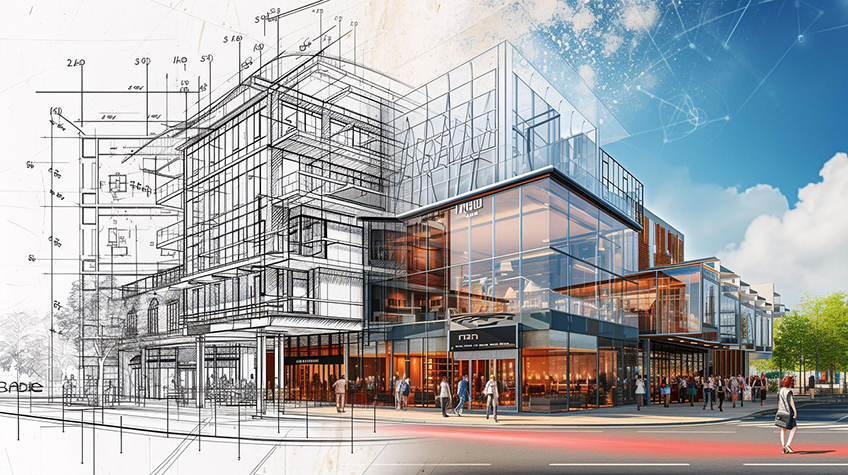

Bild: Free Fun Art